文章摘要moonshot-v1-8k

Standby API Responsing..

大家的手机有设置锁屏密码吗?我想绝大多数肯定是有的。

它既可以为钱包多上一层保险,又能防止隐私被轻松获取,还能防误触、防熊孩子…锁屏密码的确是个非常不错的发明。

但没有密不透风的墙,想想也是不可能做到完全安全的。

就拿多年前的 Android 来说,稍微有一点搞机知识便能够轻松清除甚至直接绕过密码。

好在现在厂商基本都会上 Bootloader 锁防刷机,并且默认加密分区也让安全性上升了不止一个层面。

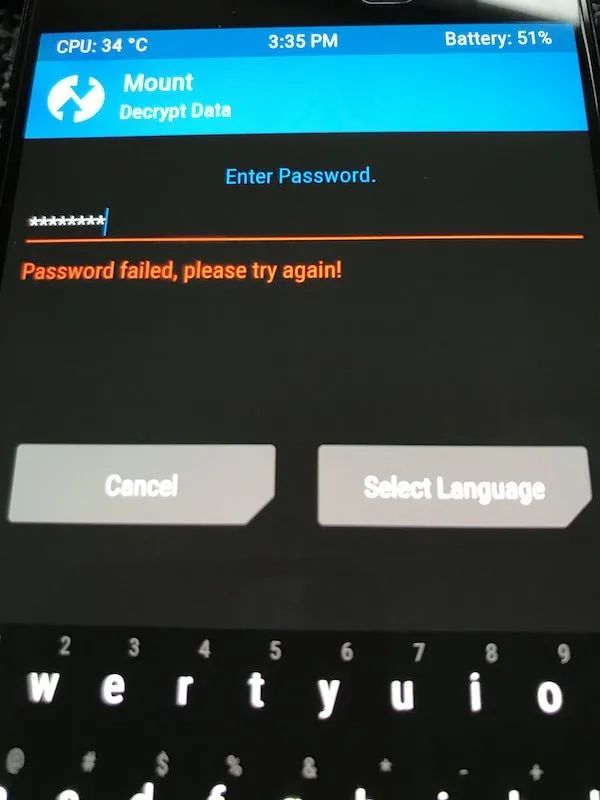

REC 下也需要密码解锁 Data 分区安全性总算是得到了普遍提升,这几年新机子、新系统,基本不用太担心。

然而就在大家都没把这东西放在心上的时候,Google 公布了一项 Android 锁屏密码的巨大漏洞。

不需要密码,甚至不需要借助任何其他手机、电脑就可以无视锁屏密码进入系统。这个漏洞涉及 Android 10 到目前最新的 Android 13 系统。

部分朋友可能知道,除了手机可以设置密码,SIM 卡也可以设置密码(PIN)。

有 PIN 码保护的 SIM 卡即使丢失也可以防止被插到其他手机上接打电话、接收验证码。每次重启手机除了需要输入锁屏密码还需要解锁 SIM 卡,不然就没有信号。

研究人员 David Schütz 在一次手机没电关机后插电重新开机,和正常一样需要用 PIN 码解锁 SIM 卡,但巧的是忘记了。

在输错3次后只能使用备用的8位 PUK 码来解锁,之后会要求重新设置PIN 码。而就在重置 PIN 码后,系统居然没要锁屏密码就直接正常进入桌面,他也用视频复现了这一操作。

这个操作用到的只有一张有锁的 SIM 卡,攻击者完全可以将其自己设置过 PIN 码的 SIM 卡插入手机完成绕过。动作快的话前后用不了一分钟,就非常恐怖了。

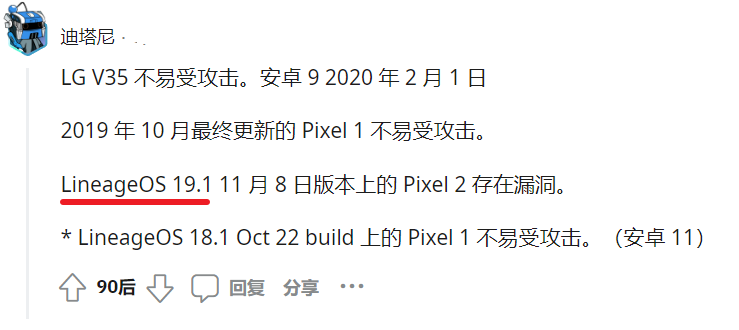

在网友们的实际测试反馈中,也证实了 Android 10 到 13 中部分系统的确存在这个漏洞。

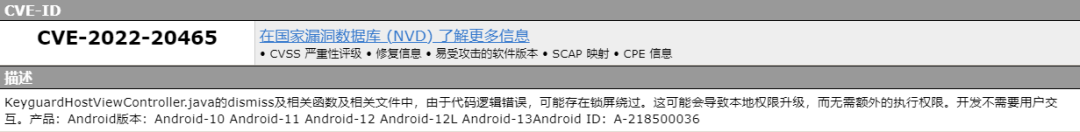

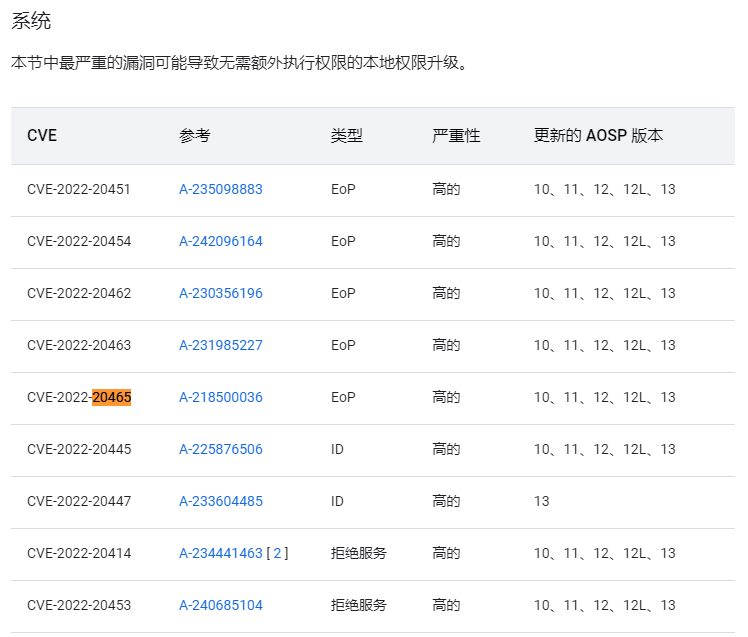

不过既然发出来,这个漏洞已经提交,漏洞ID CVE-2022-20465 。Google 也已将其公布并在 2022年11月安全补丁 中完成了修复。

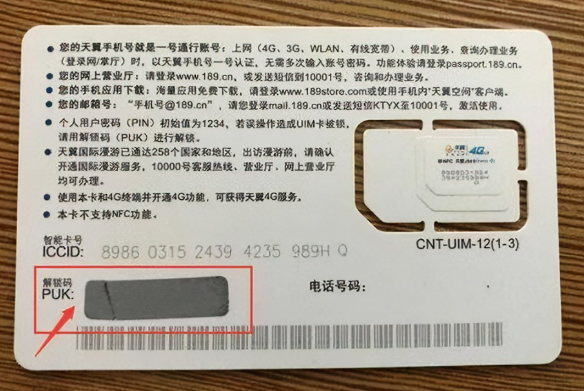

PIN 码可以自己设置,PUK 码可以在办卡时的卡套(小卡片)上找到。

需要万分注意的是,PIN 码3次错误后锁定可用 PUK 码解锁,但 PUK 如果再错误10次就会报废只能补卡了。

作者:小蝾