文章摘要moonshot-v1-8k

Standby API Responsing..

Proxmark3(PM3)入门使用

偶然在 c0sMx 的博文中看到有关 Proxmark3 的相关科普文章,对这方面比较感兴趣,了解到身边也有这类需求随即购买了 pm3 实践探讨一下..

关于PM3

Proxmark3是由Jonathan Westhues设计并且开发的开源硬件,其主要用 RFID 的嗅探、读取以及克隆等的操作。

常见卡数据结构

目前常用的破解工具有:PN532,价格 25 包邮。 还有 ACR122U-9,价格 135 左右,不过真假难辨。Proxmark3 easy,简称 pm3,不要较真说老版本才叫 pm3,其实不用看这么仔细。价格呢 200 多到 300 多不等,又分 256k 和 512k,具体哪种好,我就不说了,省的贬低谁抬高谁,淘宝本来就水深,请自己甄别。还有变色龙,价格 200 多,主要用来侦测密码用,小巧方便,虽然 pm 也能实现侦测密码功能,操作没有变色龙方便。

卡类型

按频率分有 低频(ID卡,125khz)及高频(IC卡,13.56mhz)、超低频与超高频(少见)

- 低频ID卡:ID卡(只有ID号,正规ID卡不能修改),T5577卡(有密码,有类扇区结构),F8268卡(可直接过防火墙,pm3不可操作,需要16cd及以上手持机)

- 高频IC卡:M1卡(SAK=08,0扇区不可写,可过防火墙),UID卡(SAK=08,全扇区可读写,后门响应magic指令,遇防火墙失效),CUID卡(SAK=08,全扇区可读写,不响应后门magic指令,遇 高级 防火墙失效),FUID卡(SAK=08,0扇区可写入一次,写入后变身M1卡,可过防火墙),UFUID卡(SAK=08,锁卡前与UID卡无异,锁卡后变身M1卡,软件解锁),CPU卡(SAK=20,高安全系数,密码最大尝试16次错误后锁卡,需知COS系统指令获取卡密码否则无解),CPU模拟卡(SAK=28,CPU卡+M1卡复合体)

卡分类

- M0卡:Mifare UltraLight,高频低成本卡:出厂固化 UID,可存储修改数据(地铁卡,公交卡)<= 谁碰谁死,我们不讨论这个

- M1卡:Mifare S50 高频最常见的卡,每张卡独一无无二 UID 号,可存储修改数据(学生卡,饭卡,公交卡,门禁卡)<= 国内大部分卡都是此卡

- ID卡:EM4XX 低频常用固化 ID 卡:出厂固化 ID,只能读不能写(低成本门禁卡,小区门禁卡,停车场门禁卡)

- HID卡:HID Prox II 低频美国常用的低频卡,可擦写,不与其他卡通用 <= 厚卡,常见于签到卡,不讨论因为不常见

- UID卡:Mifare UID(Chinese magic card)高频 M1 卡的变异版本,可修改 UID,国外叫做中国魔术卡,可以用来完整克隆 M1 S50 的数据 <= 用做空白卡,复制体。

- T5577(简称可修改 ID 卡) 低频可用来克隆 ID 卡,出厂为空卡,内有扇区也可存数据,个别扇区可设置密码。<= 可以理解为 ID 空白卡

- CPU卡:这个好像没有统一标准 里面是个 FPGA 然后用的软核 里面自定义加密程序 还有有的声称是双CPU双位加密 充值用接触式 使用用非接触式 ,还有 CPU 模拟卡。

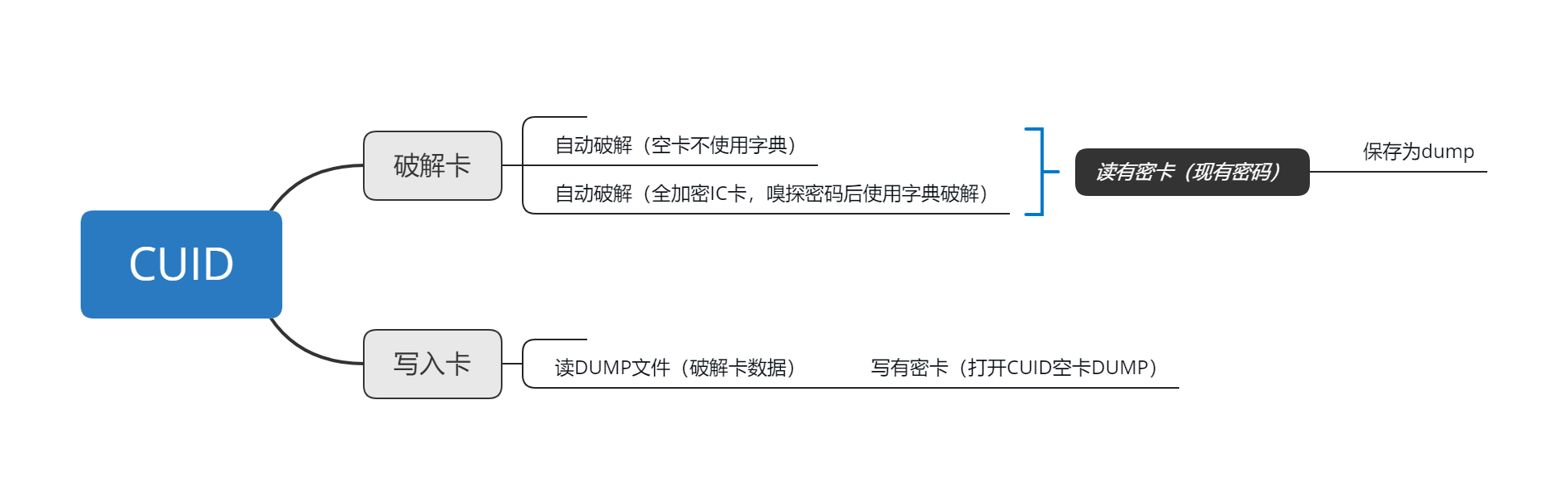

- CUID、FUID、SUID、ASUID、KUID..

PM3 实践操作记录

实践出真知,了解了部分基本操作及相关原理之后打算开始实操

准备工作

为了完成以上实验,我们需要准备

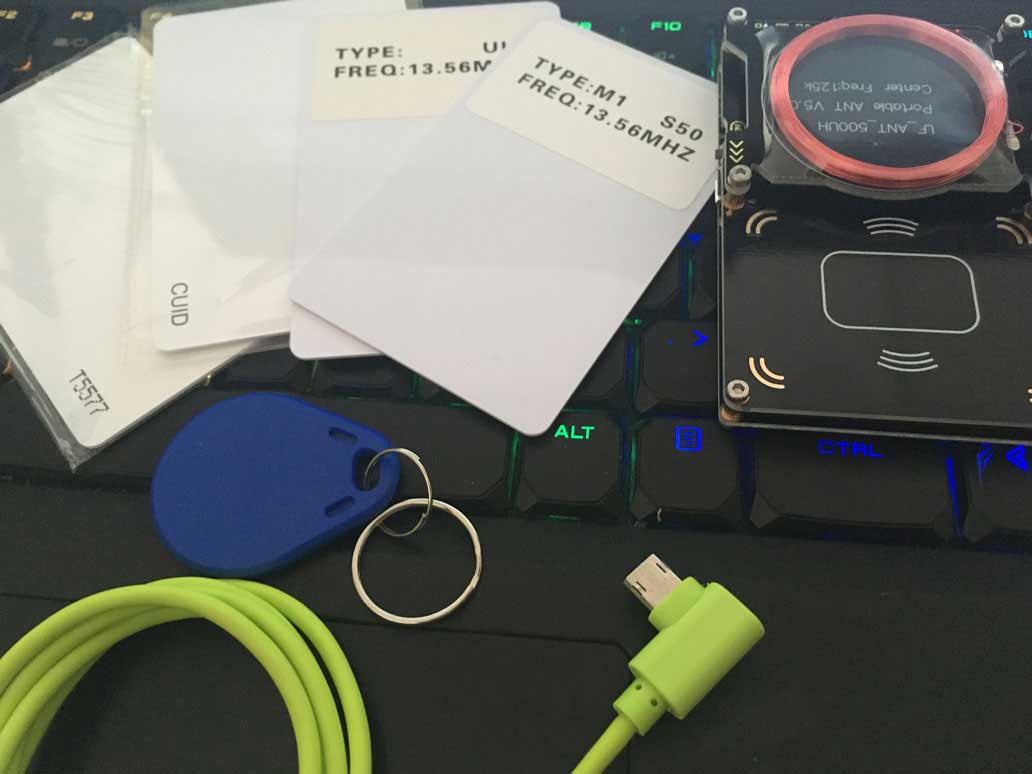

- 一台 Proxmark3 硬件设备 + pm3 GUI 软件(某宝关键字:Proxmark3 Pm3 V5.0内存512双USB口)

- 一些 ID/IC 卡(原卡&空卡)

如图(图中有:1台PM3设备+数据线、1张t5577低频ID卡、1张UID高频卡、1张CUID高频卡、1张M1高频卡以及1个M1钥匙扣):

实践操作

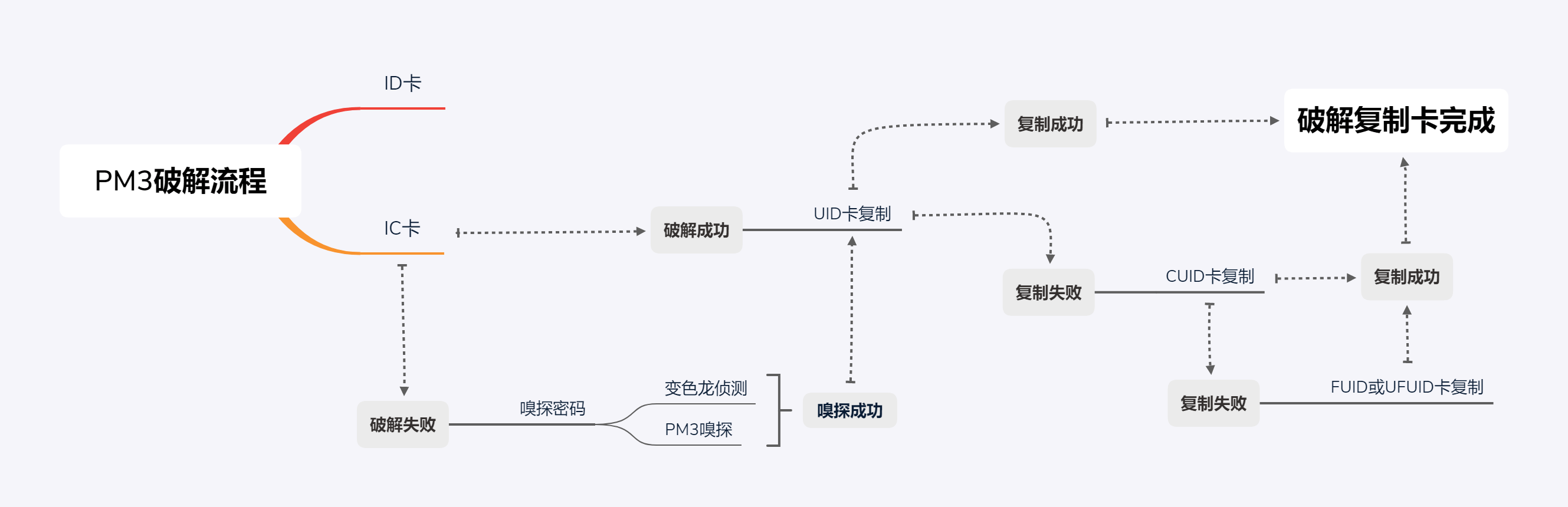

准备完成后,首先尝试的是ID卡的破解与复制(我打算先复制小区门禁卡,因为我这边很多亲戚在,所以我直接向他们要到了钥匙串做尝试用,其中有比较低端的无密码ID卡也有加密的IC卡等等)

第一次尝试复制无密码id卡扣,使用的耗材卡是 t5577 低频卡,因为门禁卡扣没有密码,直接将id卡扣放到pm3设备读卡,然后将t5577放上去克隆id卡即可。

黄颜色卡扣为加密IC卡

第二次尝试破解有密ic卡扣(这个小区比较高级一点可能?),使用的耗材卡是 cuid 高频卡,因为 uid 有后门无法过防火墙故直接尝试cuid卡。因为卡是加密过的,所以这里必须多一个 嗅探 的步骤(这个步骤让我想起了看门狗2里黑卫星的实际场景233),当然了,毕竟pm3要连接电脑才能做嗅探(使用变色龙也可以,需购买)我这刚好有之前闲置的 Windows 平板,可以用,所以将平板重新翻新,当天就进行了紧张而刺激的嗅探过程..

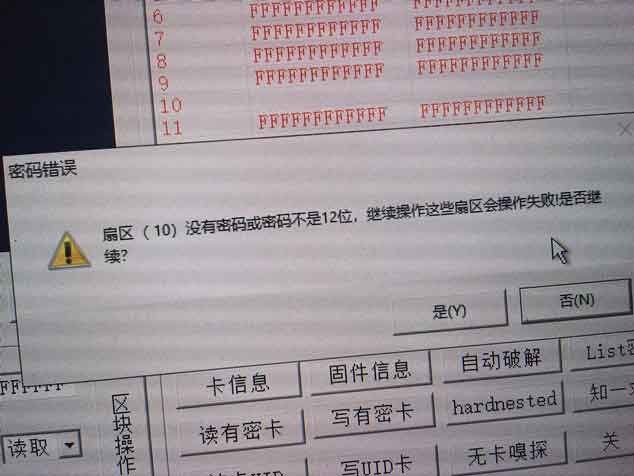

错误提示代表需要嗅探处理

无卡嗅探

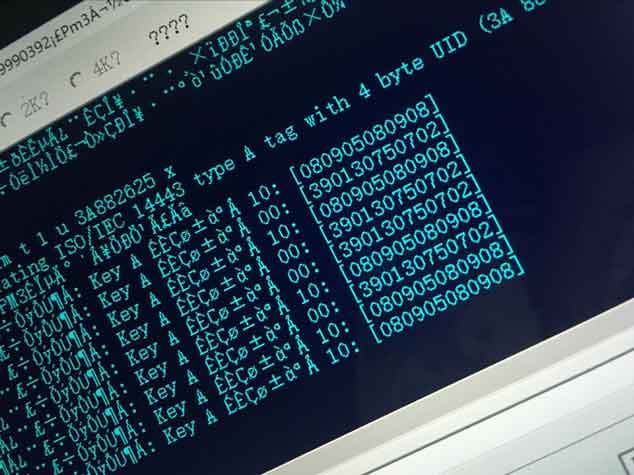

首先把相应软件装到 win 平板,使用 micro usb 转 usb hub 接入pm3硬件,然后就是去实际场地模拟操作刷卡嗅探的过程。在这个过程中,首先刷卡的点有3个,前门后门和侧门,首先尝试的是侧门,结果就是刷不出来,然后我就问了某宝dalao,原因可能是因为侧门只读号码不读密码,所以才嗅探不出来密码(同时也让我尝试了有卡嗅探,当然也是无效的)随即去后门无卡嗅探刷了几次,终于刷出来了2个密码(记得当时是即紧张又有点小激动..)随后将密码记下,返回笔记本再进行相关破解操作,完成破解,并将数据写入对应的 cuid 空卡,然后再去门禁测试,滴滴!芝麻开门~

[080905080908]、[390130750702] 为填入字典爆破的密码

流程

总结

关于 pm3 的详细操作因为个人现在也属于浅理解层面,只是走个流程,后续还有很多东西要探索,像目前也就仅仅遇到两类卡,较为高级的做了现场嗅探,但还有更多卡仍然没折腾过(你比如cpu卡cpu模拟卡,还有部分国产卡如果现场严格你带个笔记本平板压根就不现实,只能通过变色龙..)

综上所述这篇笔记很可能在未来会持续更新,那就拭目以待好了hh..

以上。